20. März 2021 | Markus Vogt

.

Ausgangslage:

Nach aktuellen Erkenntnissen nutzt eine Hacker-Gruppe insgesamt vier bis dato ungepatchte Sicherheitslücken in Microsoft Exchange aus, um die interne Kommunikation von Unternehmen mitzulesen. Microsoft hatte die Hackergruppe „Hafnium“ benannt.

Der Hack gelingt, weil die Angreifer sich gegenüber einem Client als Exchange-Server ausgeben. Im weiteren Verlauf konnten die Kriminellen Dateien auf dem Mailserver hinterlassen und so eine Hintertür installieren, die einen Zugriff auf den gesamten Datenbestand des Mailservers ermöglichte. Die Angreifer konnten auf diesem Weg die Inhalte von Adressverzeichnissen und ganze Mailpostfächer ausleiten.

Wie reagiert Microsoft?

Microsoft hat im März Out-of-Band Updates für Exchange Server veröffentlicht. Hiermit werden vier Schwachstellen geschlossen, die in Kombination bereits für zielgerichtete Angriffe verwendet werden und Tätern die Möglichkeit bieten, Daten abzugreifen oder weitere Schadsoftware zu installieren.

Bei den Schwachstellen handelt es sich um:

- CVE-2021-26855 ist eine Server-Side Request Forgery (SSRF) Schwachstelle in Exchange, welche es einem Angreifer erlaubt, HTTP-Requests zu senden und sich am Exchange-Server zu authentisieren.

- CVE-2021-26857 ist eine insecure deserialization Schwachstelle im Unified Messaging Service. Bei insecure deserialization werden Nutzer-bestimmte Daten von einem Programm deserialisiert. Hierüber ist es möglich, beliebigen Programmcode als SYSTEM auf dem Exchange-Server auszuführen. Dies erfordert Administrator-Rechte oder die Ausnutzung einer entsprechenden weiteren Schwachstelle.

- CVE-2021-26858 und CVE-2021-27065 sind Schwachstellen, mit denen – nach Authentisierung – beliebige Dateien auf dem Exchange-Server geschrieben werden können. Die Authentisierung kann z. B. über CVE-2021-26855 oder abgeflossene Administrator-Zugangsdaten erfolgen. Nach Angaben des Herstellers richteten sich die Angriffe gegen amerikanische Forschungseinrichtungen mit Pandemie-Fokus, Hochschulen, Anwaltsfirmen, Organisationen aus dem Rüstungssektor, Think Tanks

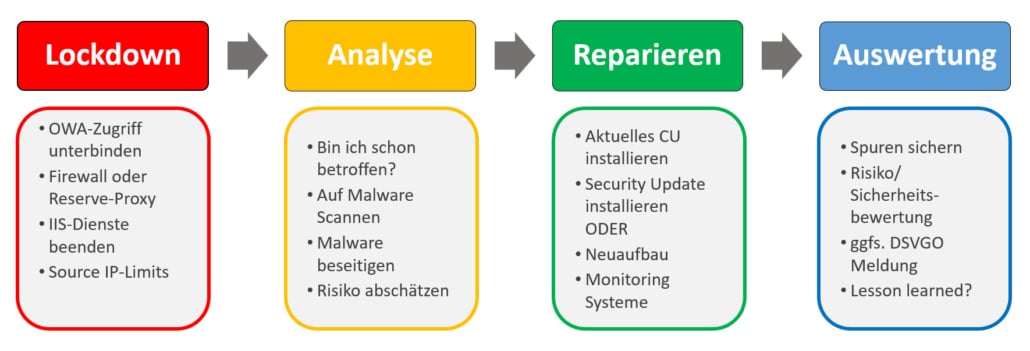

Analyse!

Angreifbar sind alle Exchange Server, die mit OWA erreichbar und nicht aktuell gepatched sind. Die Lücke ist im Darkweb schon länger bekannt und Angriffe sind sehr früh erfolgt. Deshalb kann auch bei sofortiger Aktualisierung oder Migration nicht ausgeschlossen werden, dass Ihr System bereits kompromittiert wurde.

Falls im Rahmen der Analyse Auffälligkeiten gefunden werden, muss festgelegt werden, wie mit dem System weiter verfahren wird. Aufgrund der Schwere der Hafnium Lücke muss hier individuell entschieden werden. Die Massnahmen reichen von kompletter Neuninstallation (Greenfield ohne Migration) bis zum Akzeptieren des Risikos (nicht empfohlen).

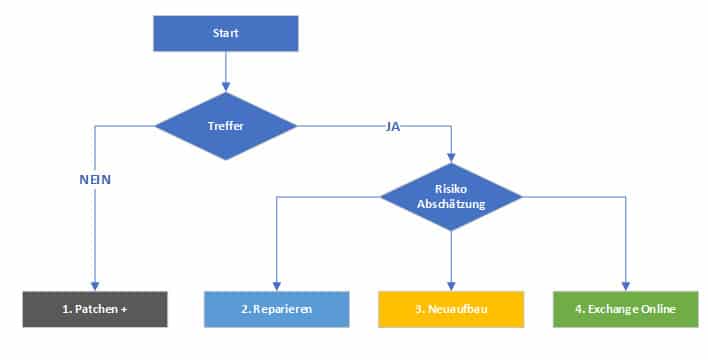

Anschliessend kann mit einem Security Scan festgestellt werden, ob Treffer vorliegen. Ist dies der Fall empfiehlt sich folgendes Vorgehen:

Lösungsvorgehen:

Lösungsmöglichkeiten:

- Patchen + Proxy Server

Zeigt das System keine Auffälligkeiten sollen alle Sicherheitsupdates umgehend installiert werden. Wir empfehlen zur Erhöhung der Sicherheit die Erweiterung auf einen Managed Virenscanner der nächsten Generation (Solar Winds EDR Managed Security). Zusätzliche Sicherheit bietet die Aktivierung eines Proxy-Servers. Ein Proxy ist eine Kommunikationsschnittstelle in einem. Er arbeitet als Vermittler, der auf der einen Seite Anfragen entgegennimmt, um dann über seine eigene Adresse eine Verbindung zur anderen Seite (Exchange Server) herzustellen. - Reparieren- Scan- und Säuberung

Versuch die Systeme zu säubern und die Sicherheit mit einem managed Virenscanner der nächsten Generation zu erhöhen. Unsere Empfehlung ist Solar Winds EDR Managed Security:- Starke Sicherheit durch unsere Managed Endpoint Detection & Response sowie Marvo Monitoring und Pro Care Services

- KI-basierte Endgeräteerkennung und Vorfallsbehandlung für den Schutz vor neuen und unbekannten Bedrohungen in Echtzeit

- Warnmeldungen nahezu in Echtzeit

- Verhaltensgesteuerte KI-Engines auf Basis von Machine Learning

- Forensik: Übersicht über die Bedrohung und den Ablauf

- Network Control Modul zur Überwachung Client (USB oder Bluetooth)

- Neuaufbau Exchange-Server

Es besteht die Möglichkeit den Exchange-Server neu zu bauen. Wie mittlerweile bekannt wurde, ist die Sicherheitslücke seit Anfang Jahr im Darkweb veröffentlicht. Daher ist entscheidend, welche Backups vorhanden sind. Ein Neubau und Restore der Daten ist nur sicher, wenn ein Backup von Ende letztem Jahr eingespielt wird. Sollte dies gelingen, steht trotzdem nicht der aktuelle Stand der Daten zur Verfügung. - Exchange Online

Wechsel des „On-Premise“ Exchange Servers auf Office 365 und Exchange Online. Damit ist der Kommunikationsserver im Datencenter von Microsoft und wird auch dort gewartet. Bei Systemen mit diesem Lösungsansatz ist aktuell kein Befall bekannt. Wir sehen diesen Schritt als optimalen Weg. Damit wird die Welt der Digitalisierung (Home-Office, Teams-Konferenzen, etc.) ebenfalls erschlossen. Die künftigen Wartungskosten gegenüber einer on-premise Lösung werden deutlich reduziert und der bestehende Server entlastet.

Kontaktieren Sie uns!

Generell ist Sicherheit immer als ganzheitlicher Prozess zu sehen. Es ist wenig zielführend nur ein Teil zu optimieren. Wir erarbeiten gerne ein entsprechendes Lösungskonzept für Ihr Unternehmen.

Marvo Engineering AG